Sommaire

TogglePrésentation

Le Firewall Fortigate, au cœur de cet article intitulé « Configuration de base d’un Fortigate », est une solution de sécurité réseau tout-en-un conçue pour protéger les entreprises contre une multitude de menaces en ligne.

Intégrant des fonctionnalités avancées telles que le pare-feu, la prévention des intrusions, la protection contre les logiciels malveillants, le contrôle d’accès, et bien plus encore, le Fortigate offre une défense robuste et proactive contre les cyberattaques.

Grâce à sa conception modulaire et évolutive, il s’adapte facilement aux besoins changeants des entreprises de toutes tailles, tout en maintenant des performances réseau optimales. Avec une gestion centralisée et des capacités de reporting avancées, le Fortigate permet aux organisations de surveiller, gérer et renforcer leur sécurité réseau avec une efficacité accrue et une meilleure visibilité.

La maquette

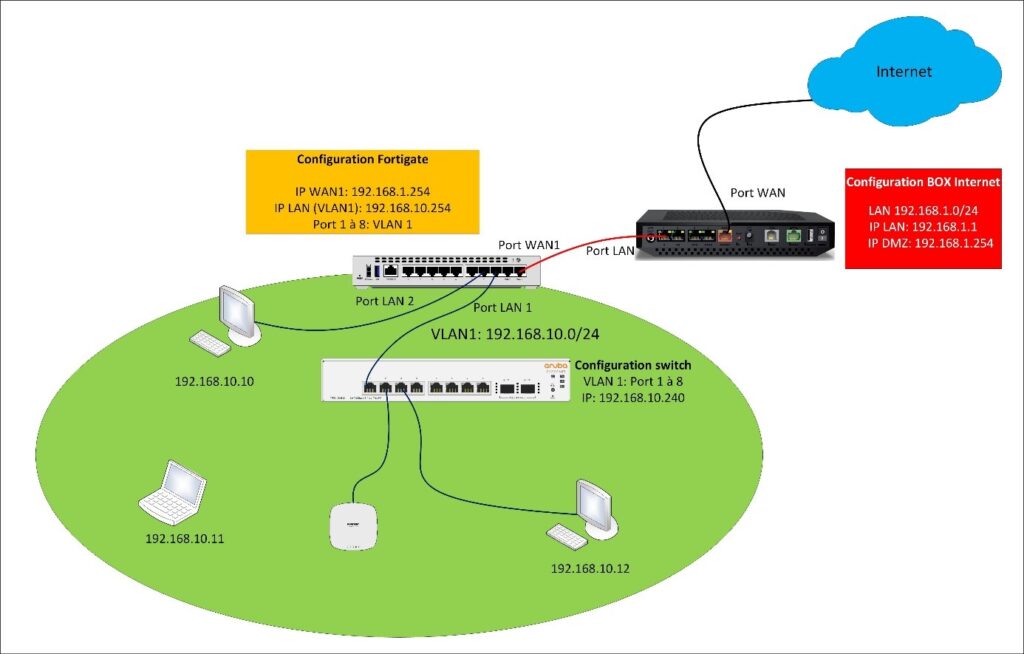

Tout d’abord, voici le schéma d’architecture que nous allons mettre en place :

L’objectif est la mise en place d’un Fortigate dans un réseau domestique derrière une box internet.

Tout le filtrage sera porté par le Fortigate. Pour cela l’adresse IP WAN du Fortigate sera renseigner dans la configuration DMZ de la box internet. Cela permettra de bypasser le filtrage de la box afin que tout le trafic soit redirigé vers le port WAN du Fortigate. Nous pouvons donc démarrer notre configuration!

Première connexion au Fortigate

Pour administrer le Fortigate, vous avez deux options : utiliser l’interface webGUI ou vous connecter en ligne de commande via un câble console. Dans cet exemple, nous utiliserons l’interface webGUI.

Connectez le port 1 du Fortigate à la carte réseau de votre ordinateur. Vous obtiendrez une adresse IP via le service DHCP du Fortigate. Son serveur DHCP fournit des adresses IP sur le réseau 192.168.1.0/24 et l’adresse par défaut du Fortigate est 192.168.1.99.

À partir d’un navigateur internet, saisissez cette adresse IP dans la barre d’adresse de votre Fortigate. L’interface d’administration s’affichera alors à l’écran. Vous devrez ensuite renseigner les informations d’identification par défaut, qui sont « admin » pour le nom d’utilisateur et « blank » pour le mot de passe (vide).

Un assistant vous propose de préconfigurer plusieurs options, puis vous arrivez sur le tableau de bord du Fortigate.

Configuration du système

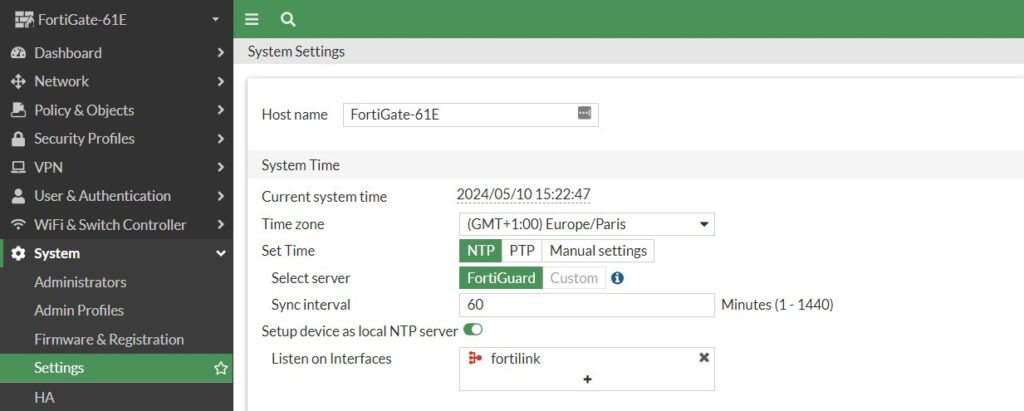

À présent, nous pouvons paramétrer le Fortigate en accédant au menu « System > Settings ». Pour ceux qui le souhaitent, il est possible de personnaliser le nom de votre équipement dans le champ « Host name ». Ensuite, dans la section « System Time », renseignez les paramètres selon votre localité.

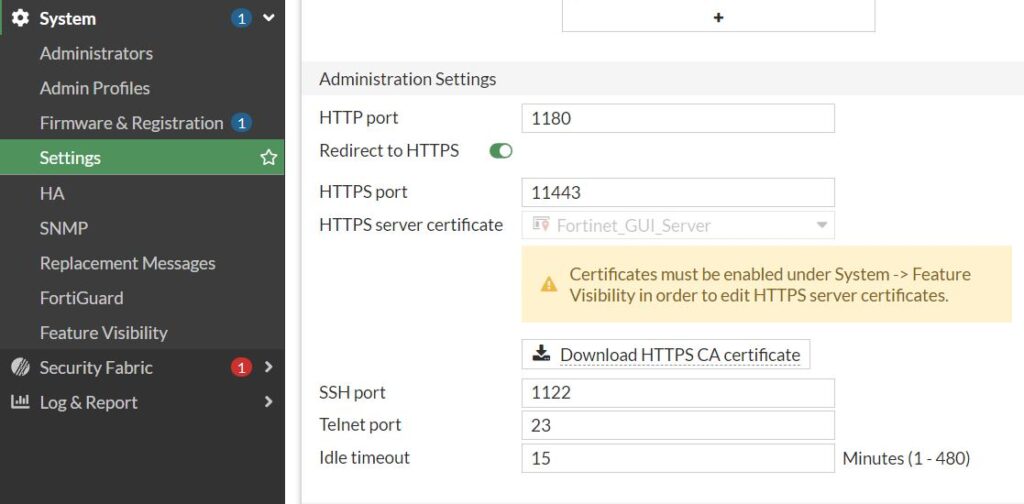

Plus bas nous arrivons sur la section « Administration Settings ». Nous allons pouvoir personnaliser les ports de connexion à notre Fortigate. Dans mon exemple, j’ai modifié le port HTTPS, SSH et TELNET ainsi que la durée d’expiration de la session. Nous verrons plus bas comment bloquer les ports d’administration du boitier.

Pour se connecter à l’interface WebGUI il faudra donc spécifié le port qui a été renseigner.

Configuration de l'interfaces LAN du Fortigate

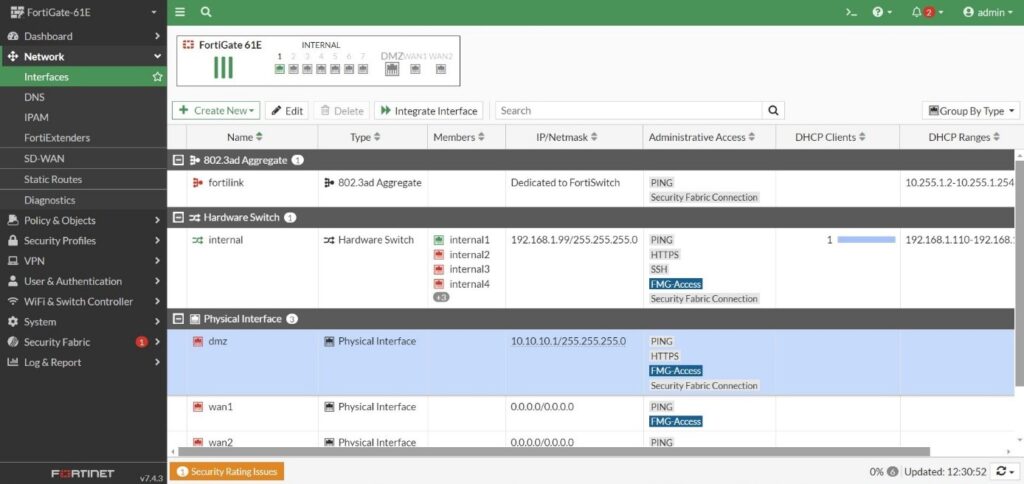

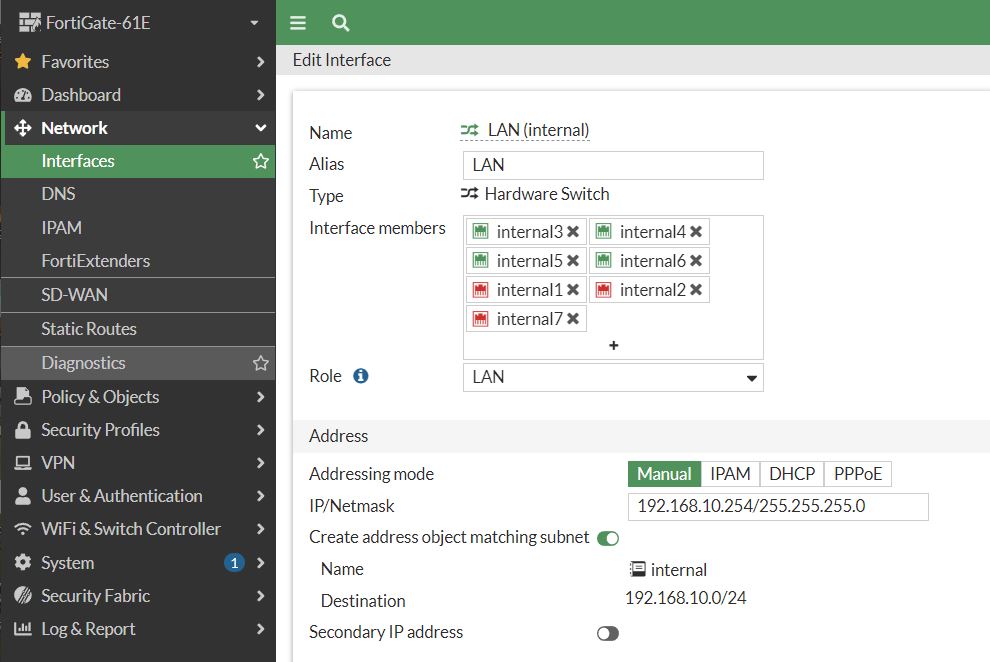

Par défaut les interfaces LAN du Fortigate sont en mode Switch (tous dans le vlan par défaut).

Editer l’interface « Internal »

Dans cette interface nous allons commencé par donner un alias a notre interface « LAN »

Dans « Interface members » nous retrouvons la liste des interfaces qui font parti du réseau interne.

Nous définissons le « Role » de ces interfaces. Nons avons 4 possibilité:

- « LAN » pour le réseau interne

- « WAN » pour le réseau externe

- « DMZ » pour la zone démilitariser

- « Undefined » pour des configuration spécifique

Maintenant nous allons donc renseigner l’adresse IP de notre interface LAN qui nous servira de passerelle.

Nous devons configurer « Addressing mode » en « Manuel » puis renseigner l’adresse IP ainsi que la masque de sous réseau.

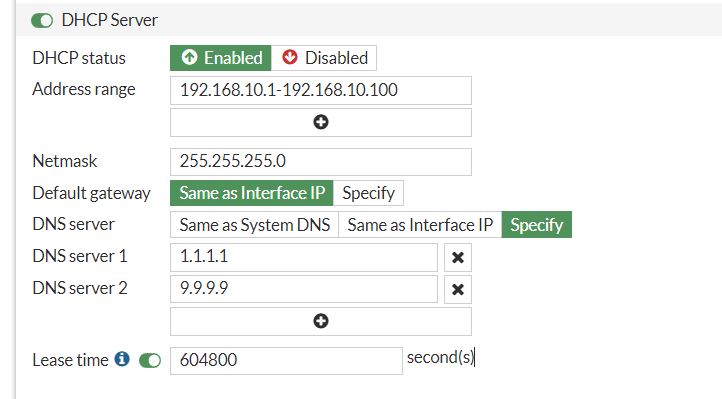

Pour founir des adresses IP aux machines qui seront sur le LAN nous allons activé le serveur DHCP du Foritage.

Active le « DHCP status » sur « Enabled » et indiquer l’étendu selon vos besoin.

nous allons également indiquer les serveurs DNS qui serons fournis aux machines du réseau.

Si vous ne disposer pas de serveur DNS interne indiquer les IP des serveurs externe comme ci-dessous.

il ne reste plus qu’a enregistrer les modifications en validant le bouton « OK en bas de page.

Configuration de l'interface WAN du Fortigate

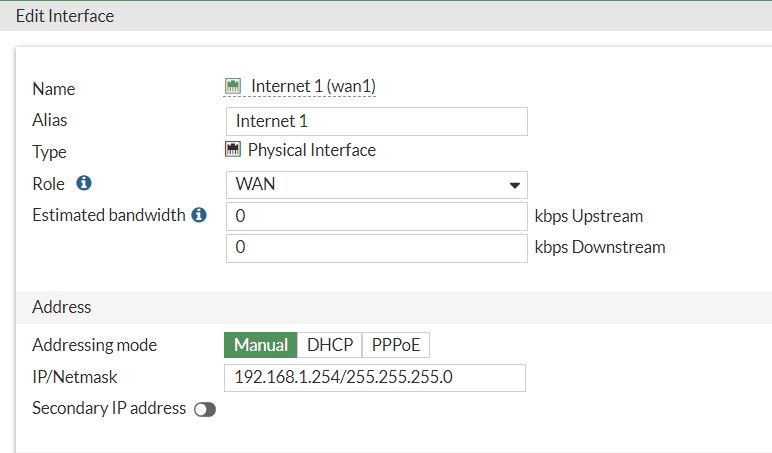

Comme vu précédemment nous allons édité l’interface WAN.

Nous allons renseigner le champ « ALIAS » et définir le « Role » de l’interface en « WAN ».

Puis il faut maintenant configurer l’adresse IP de l’interface en « MANUEL » et renseigner l’adreses IP avec son masque de sous réseau.

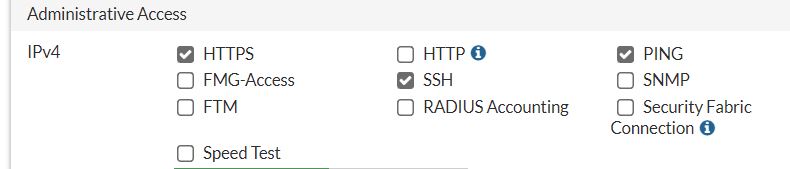

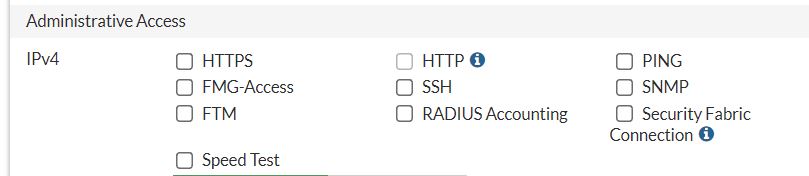

Dans la section « Administration Access » nous allons désactiver toutes les options. Nous ne voulons pas que l’interface d’administration soit vu depuis internet.

il ne reste plus qu’a validé avec le bouton « OK en bas de page.

Configuration de la route par défaut.

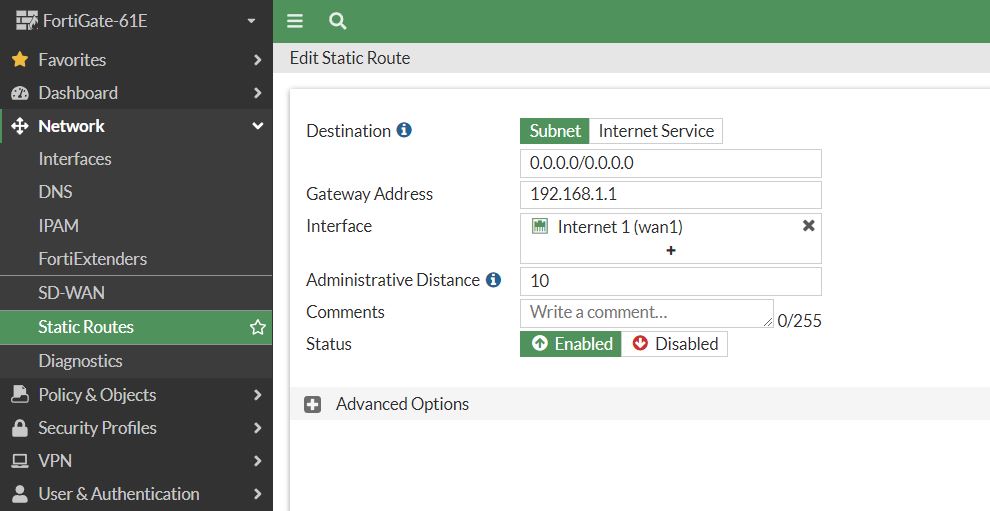

Nous allons aller dans le menu « Network » puis « Static routes ».

Dans la destination nous indiquons 0.0.0.0/0.0.0.0 pour spécifié tous les réseaux

nous allons indiquer l’adresse IP de destination dans « Gateway Address » qui est « 192.168.1.1 » cela correspond à la prochaine passerelle soit notre routeur internet dans notre exemple.

le « Status » doit etre sur « Enabled » pour l’activer puis faire « OK » en bas de page pour valider.

La configuration et enfin terminer.

Règle de filtrage

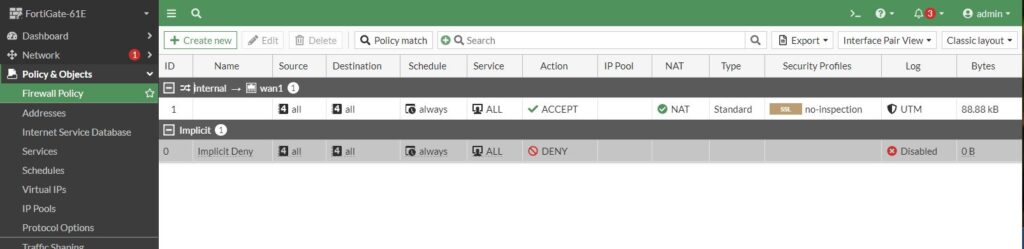

Nous avons deux régle de filtrage qui sont créé par defaut.

- la première est une règle qui autorise tout le trafic sortant.

- La seconde est un régle implicite (automatique) qui va bloqué tout le trafic qui ne match pas avec les règles supérieur.

Maintenant, il ne reste plus qu’a créé vos règle de filtrage selon vos besoin.

Conclusion

Nous avons la configuration minimum pour le fonctionnement de notre Firewall. Nous verrons dans d’autres article comment filtré plus finement les flux.