Pré-requis : Pour suivre cet article de manière optimale, il est recommandé de consulter au préalable les articles suivants :

- Création d’un objet GEOIP : découvrez comment créer un objet GEOIP pour gérer la géolocalisation des adresses IP.

- Configuration d’un VPN SSL : apprenez à configurer un VPN SSL pour sécuriser les communications.

Ces articles vous fourniront les bases nécessaires pour comprendre et mettre en pratique les concepts abordés ici.

Sommaire

ToggleIntroduction

Les VPN SSL sont souvent utilisés pour sécuriser les communications à distance. Cependant, exposer directement un VPN SSL présenter certains risques, notamment en cas de vulnérabilité ou de tentative d’attaque ciblée. Pour réduire cette exposition, une approche efficace consiste à créer une interface loopback et à appliquer des politiques de filtrage strictes. Cela permet de minimiser la surface d’attaque potentielle tout en renforçant la sécurité des accès à distance, protégeant ainsi les ressources sensibles du réseau.

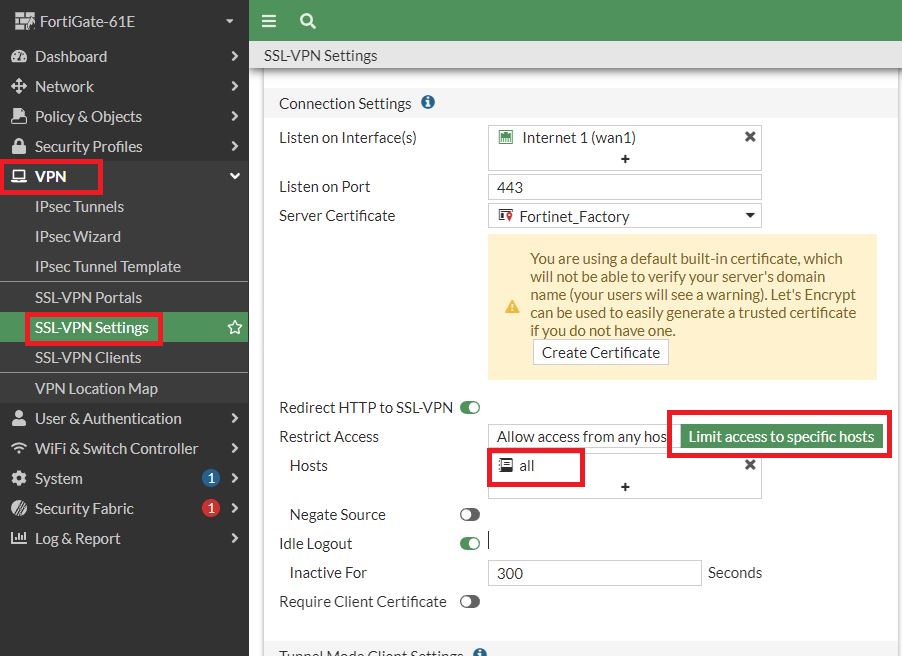

Le filtrage standard

Dans le menu VPN Settings, les options de restriction d’accès au VPN sont limitées. Il est possible de filtrer les adresses IP ou d’utiliser le filtrage GEOIP, mais les possibilités de personnalisation restent restreintes.

Création d'une Loopback

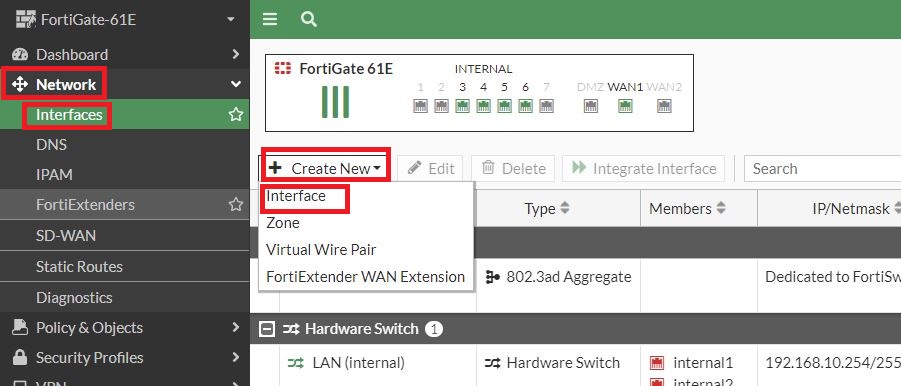

Dans le menu « Network>Interfaces » il faut faire « Create New » puis « Interface ».

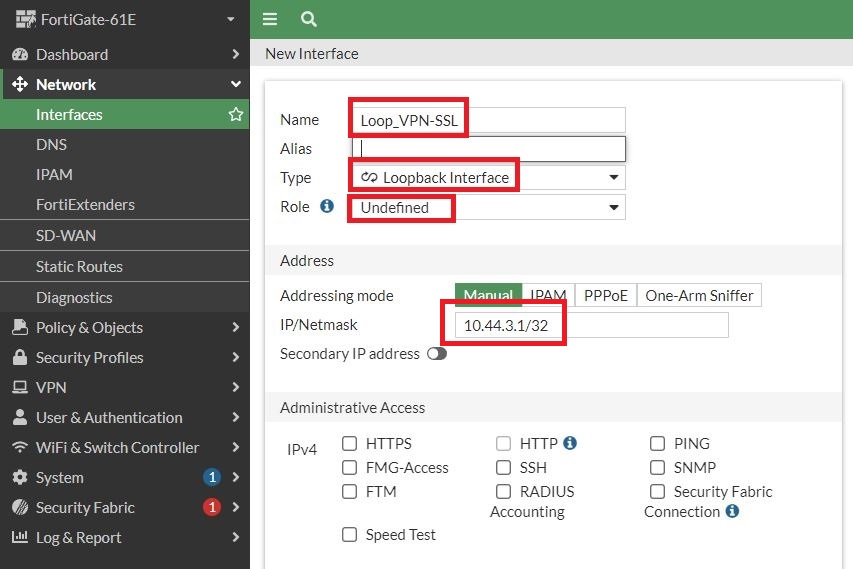

Maintenant, nous allons donner un nom a notre interface et renseigner les champs suivants:

- Type: Loopback Interface

- Role: Undefined

- IP/Netmask: 10.44.3.1/32 (Cette interface doit avoir une adresse IP unique).

Il ne reste plus qu’a valider avec le bouton « OK » en bas de page.

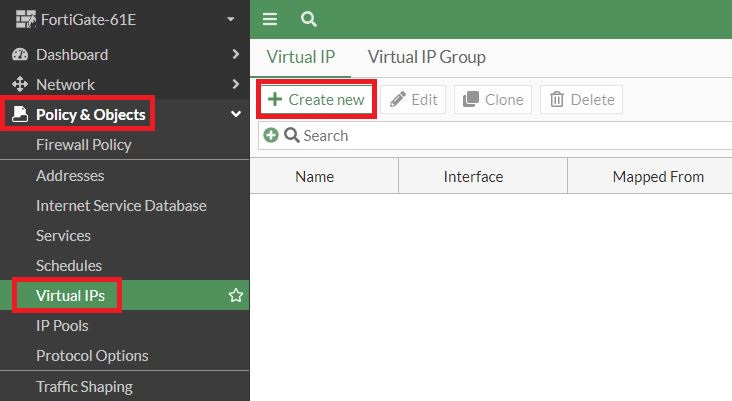

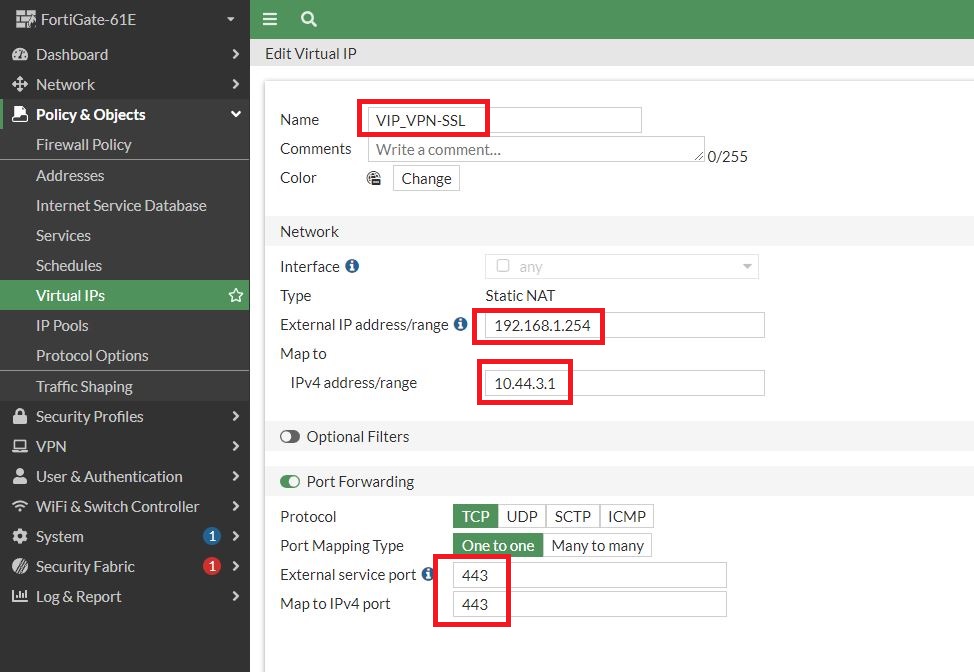

Création d'une Virtual IP

A présent nous allons créer une IP Virtuel, il faut aller dans « Network>Virtual IPs » et faire « Create new ».

Nous allons renseigner les champs suivants:

- Nom de l’IP Virtuel

- L’IP externe utiliser pour la connexion au VPN SSL.

- L’adresse IP que nous avons mis sur notre interface de Loopback.

- Le port externe et interne pour la connexion, dans notre exemple le port « 443 ».

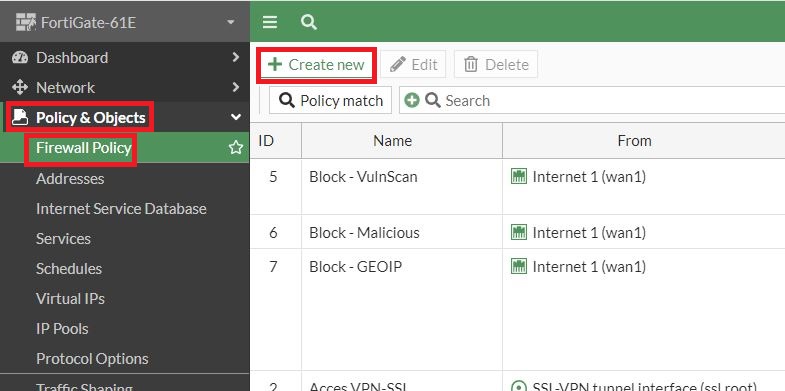

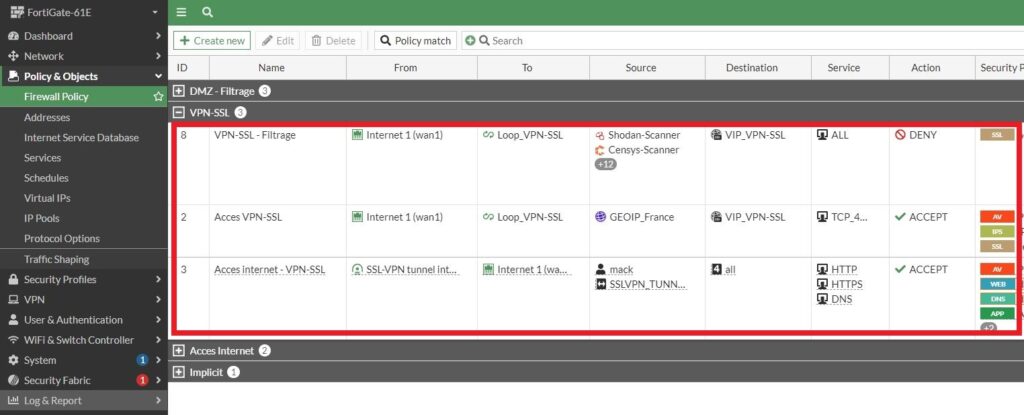

Nous allons dans « Policy & Objects > Firewall Policy » puis « Create new ».

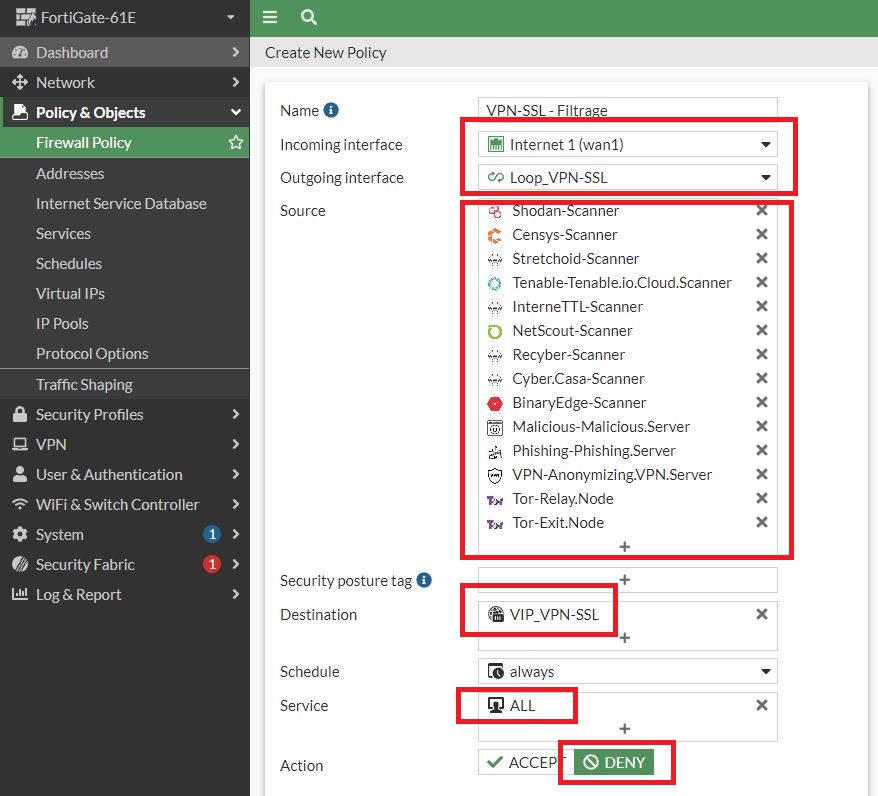

Règle de blocage

Dans cette nouvelle règle nous allons renseigner un nom et les champs ci-dessous:

- Incoming interface: Wan

- Outgooing interface: Loopback

- Source: je vous laisse le soins de choisir les sources à bloquer selon vos besoin.

- Destination: VIP_VPN-SSL

- Service: All

- Action: Deny

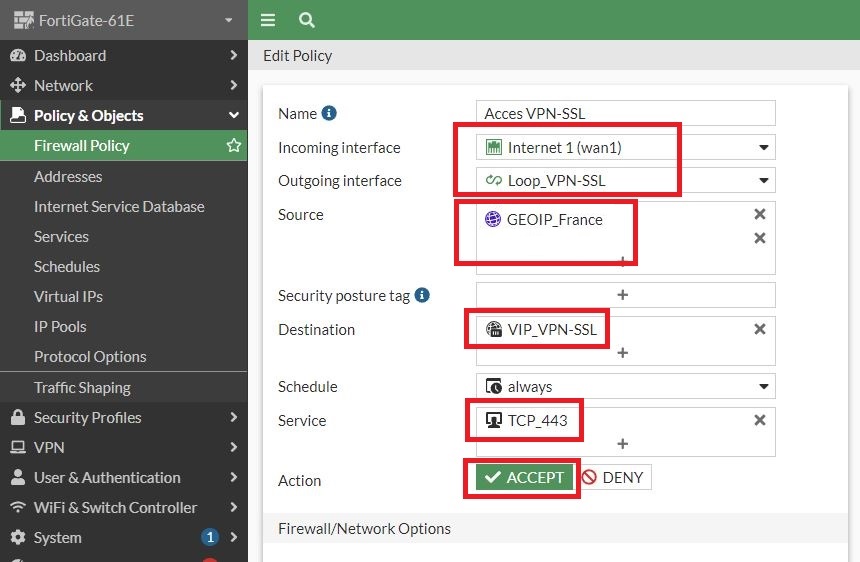

Règle d'accès restreint

Cette nouvelle règle va autoriser le trafic provenant d’internet vers l’interface de loopback.

Pour cela nous avons renseigner les champs suivants:

- Incoming interface: Internet 1 (WAN)

- Outgoig interface: Loop_VPN-SSL

- Source: GEOIP_France (selon votre stratégie de filtrage)

- Destination: VIP_VPN-SSL (notre IP Virtuelle)

- Service: 443 (le port choisi dans la section « VPN-SSL Setting »)

Je vous laisse le soin de configurer ou non toutes la partie filtrage application (IPS, Antivirus, …)

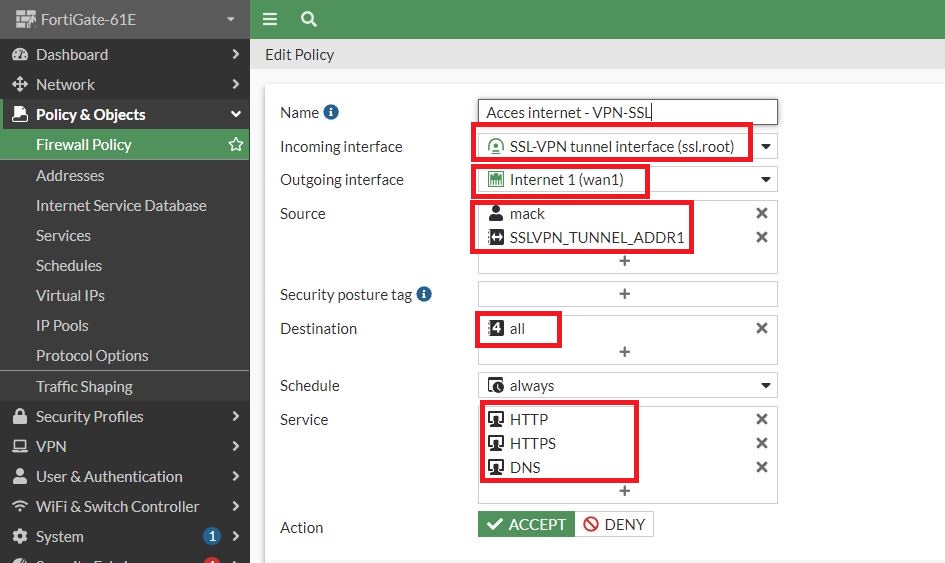

Règle d'accès via le VPN SSL

Créer une nouvelle règle et indiquer son nom puis renseigner les champs suivants:

- Incoming interface: SSL-VPN tunnel interface

- Outgoing interface: Internet 1

- source: mack, SSLVPN_Tunnel_Addr1 (indiquer le nom de votre utilisateurs et le plan d’adressage correspondant).

- Destination: All (dans notre exemple cette règle sera utiliser pour l’accès internet)

- Service: HTTP, HTTPS, DNS

Nous avons maintenant c’est 3 règles ci-dessous:

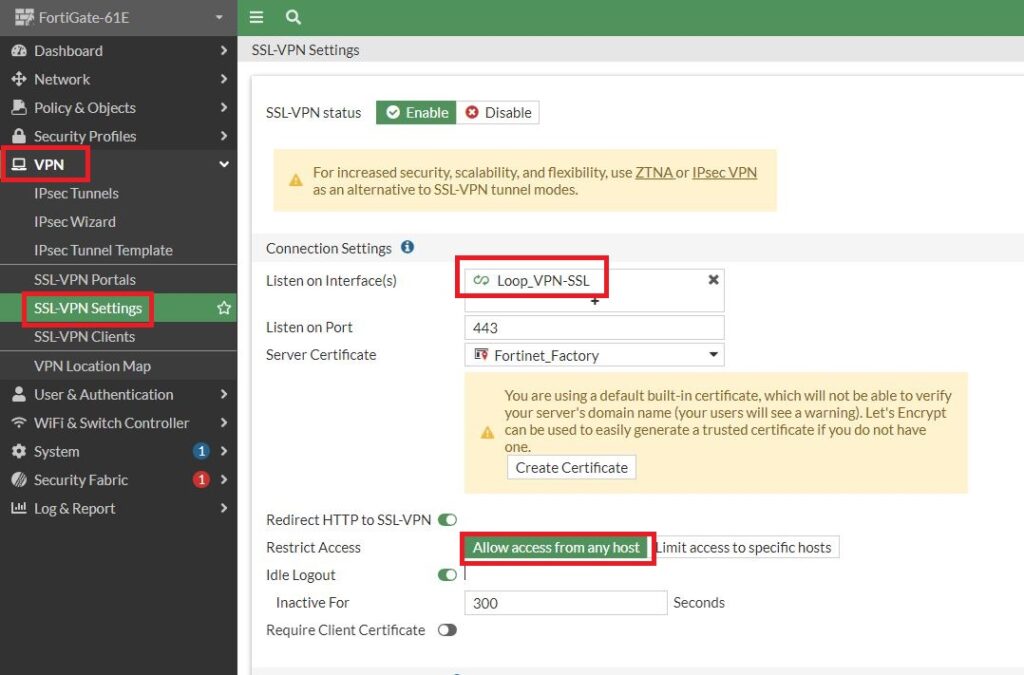

Remplacer l'interface d'écoute du VPN SSL

Maintenant, il ne reste plus qu’à remplacer l’interface d’écoute de notre VPN SSL par l’interface Loopback que nous avons créée:

- Listen on interface: « Loop_VPN-SSL«

Si ce n’est pas le cas, supprimer les restrictions:

- Restrict Access: « Allow access from any host »

Conclusion

La mise en place d’une interface Loopback et les politiques de filtrages associées sur FortiGate sont une stratégie efficace pour réduire l’exposition d’un VPN SSL. En limitant l’accès aux utilisateurs ou aux systèmes autorisés, cette approche contribue à atténuer les risques liés aux vulnérabilités du VPN tout en préservant la continuité des opérations. Adopter de telles bonnes pratiques renforce non seulement la sécurité globale du réseau, mais permet également de mieux répondre aux menaces émergentes dans un environnement informatique en constante évolution. Par ailleurs, il est essentiel de mettre en place d’autres solutions complémentaires, telles que l’authentification forte, pour renforcer davantage la protection des accès et assurer un niveau de sécurité optimal.