Sommaire

ToggleIntroduction

L’architecture réseau est un élément crucial de la sécurité informatique, jouant un rôle clé dans la protection des ressources d’une organisation contre les menaces extérieures. Parmi les nombreuses configurations possibles, celle impliquant un seul firewall avec une zone démilitarisée (DMZ) est courante dans les petites et moyennes entreprises. Cet article explore cette architecture en détail, en expliquant son fonctionnement, ses avantages et ses inconvénients.

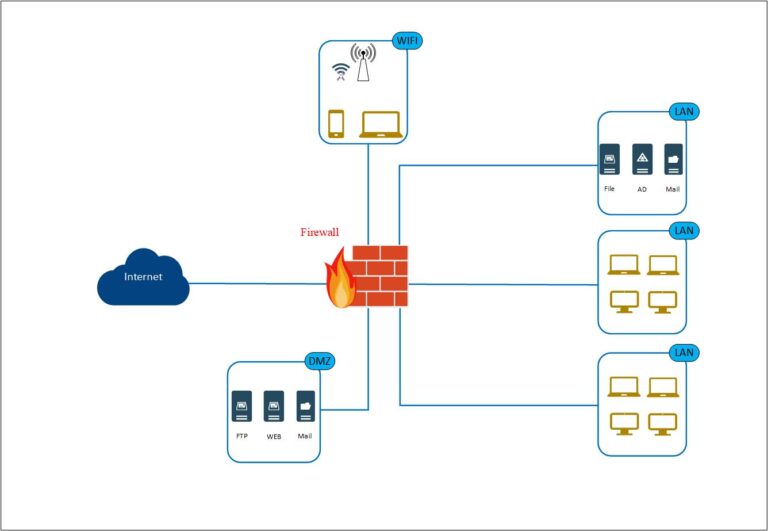

Dans une configuration réseau utilisant un seul firewall et une DMZ, le firewall joue un rôle central en régulant le trafic entre trois zones distinctes :

- Le Réseau Interne (LAN) : Il s’agit du réseau sécurisé où sont hébergées les ressources critiques de l’entreprise, telles que les bases de données, les fichiers sensibles, les postes utilisateurs, etc.

- La DMZ : Cette zone héberge des services accessibles depuis l’extérieur, tels que des serveurs web, FTP, ou des services de messagerie. Elle est conçue pour être plus exposée que le LAN, mais toujours protégée par le firewall.

- L’Internet : La source de tout trafic externe, potentiellement dangereux. Le firewall filtre les connexions provenant de l’Internet vers la DMZ et le LAN.

Qu'est-ce qu'une DMZ ?

Une DMZ, ou zone démilitarisée, est un sous-réseau qui agit comme une couche intermédiaire entre le réseau interne d’une organisation (contenant des informations sensibles) et l’extérieur, notamment l’Internet. Elle permet de limiter l’exposition des serveurs publics (comme les serveurs web ou de messagerie) tout en maintenant une sécurité renforcée pour le reste du réseau.

Fonctionnement du Firewall

Le firewall dans cette architecture est configuré pour appliquer des règles de filtrage strictes entre ces trois zones :

- De l’Internet vers la DMZ : Seul le trafic destiné à des services spécifiques dans la DMZ est autorisé. Par exemple, les requêtes HTTP ou HTTPS vers un serveur web sont permises, tandis que les tentatives de connexion à d’autres ports ou services sont bloquées.

- De la DMZ vers le LAN : Le trafic en provenance de la DMZ vers le réseau interne est généralement très limité. Seuls quelques services spécifiques, comme les requêtes DNS ou l’accès aux bases de données via des canaux sécurisés, sont autorisés. Cela minimise les risques en cas de compromission d’un serveur dans la DMZ.

- Du LAN vers la DMZ et Internet : Les connexions initiées depuis le réseau interne peuvent accéder aux services dans la DMZ ou sur Internet, selon les besoins. Cependant, ces connexions sont souvent surveillées et contrôlées pour éviter toute fuite de données.

Avantages de cette Architecture

Simplicité et Coût : Avec un seul firewall , l’infrastructure reste relativement simple à gérer et les coûts sont réduits par rapport à des configurations impliquant plusieurs firewalls ou équipements de sécurité.

Sécurité Renforcée pour le Réseau Interne : La DMZ agit comme un tampon, limitant l’accès direct à des ressources sensibles du réseau interne. En cas d’attaque, l’agresseur doit d’abord compromettre les services dans la DMZ avant de tenter d’accéder au LAN.

Contrôle Centralisé : Un seul point de gestion (le firewall) permet une supervision centralisée et cohérente des règles de sécurité.

Inconvénients et Limites

Point de Défaillance Unique : Utiliser un seul firewall physique crée un point de défaillance unique. Si le firewall tombe en panne ou est compromis, l’ensemble du réseau est vulnérable.

Performance : Tout le trafic doit passer par ce firewall unique, ce qui peut engendrer des goulets d’étranglement si la charge est trop élevée.

Limitation en Cas d’Attaque Complexe : Cette architecture est moins résiliente face à des attaques complexes qui peuvent exploiter des failles dans le firewall pour accéder directement au LAN.

Conclusion

L’architecture réseau reposant sur un seul firewall associé à une zone démilitarisée (DMZ) représente une solution viable, en particulier pour les petites et moyennes entreprises qui cherchent à atteindre un équilibre entre la sécurité de leur infrastructure et la maîtrise des coûts.

Bien que cette configuration présente certaines limites, telles que la présence d’un point de défaillance qui peut compromettre l’ensemble du réseau en cas de problème, elle demeure une méthode efficace pour assurer la protection des ressources critiques contre les menaces extérieures, tout en maintenant une exposition contrôlée des services accessibles via la DMZ.

Cependant, dans des environnements plus complexes ou présentant un niveau de risque élevé, il peut être nécessaire d’envisager des configurations de sécurité plus robustes, intégrant des dispositifs de sécurité redondants et diversifiés pour renforcer la résilience globale du système.