Sommaire

ToggleIntroduction

Le filtrage DNS (Domain Name System) est un outil de sécurité essentiel qui permet de contrôler et de restreindre les requêtes DNS pour empêcher l’accès à des sites web malveillants ou non désirés.

Dans un environnement où les cybermenaces sont en constante évolution, des attaques de phishing aux malwares en passant par les contenus inappropriés, la mise en place d’un filtrage DNS devient un moyen efficace pour renforcer la sécurité des réseaux d’entreprise.

Avec FortiGate, les administrateurs peuvent tirer parti d’une solution de filtrage DNS robuste, capable d’intervenir dès la résolution des noms de domaine pour prévenir les connexions à risque. Ce guide explore le fonctionnement de cette technologie et comment elle se distingue des autres méthodes de filtrage.

Avantages du filtrage DNS par rapport au filtrage web traditionnel

Le filtrage DNS offre plusieurs avantages par rapport au filtrage web classique. Tout d’abord, il est plus léger, car il contrôle uniquement les requêtes DNS sans inspecter tout le trafic, ce qui réduit la charge sur le réseau.Ensuite, il bloque les connexions malveillantes avant même qu’elles ne soient établies, offrant une protection proactive.

Contrairement au filtrage web, il fonctionne efficacement avec les connexions chiffrées (HTTPS) sans avoir besoin d’inspection SSL. Enfin, il est simple à déployer et couvre un plus large éventail de menaces en bloquant directement les noms de domaine.

Configuration du filtrage DNS

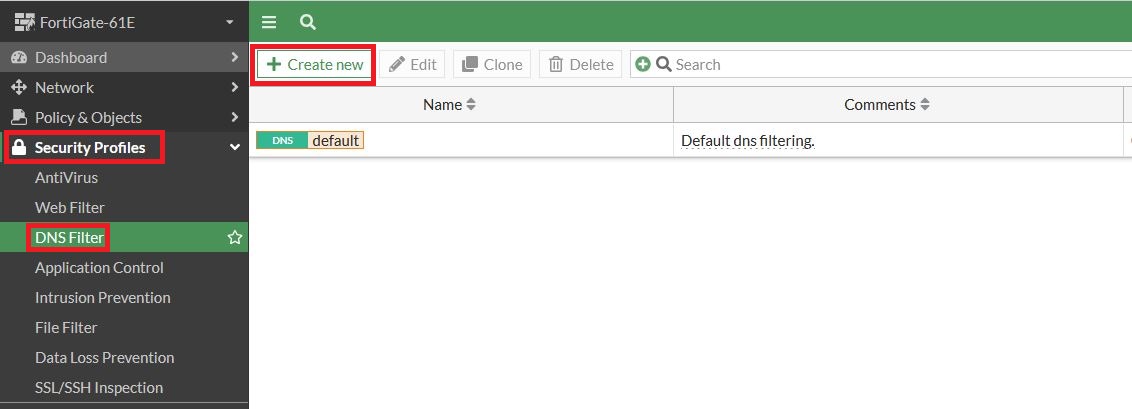

Pour commencer, nous allons dans « Sécurity Profiles » puis « DNS Filter ». Nous allons créer un profil de filtrage DNS avec le bouton « Create new ».

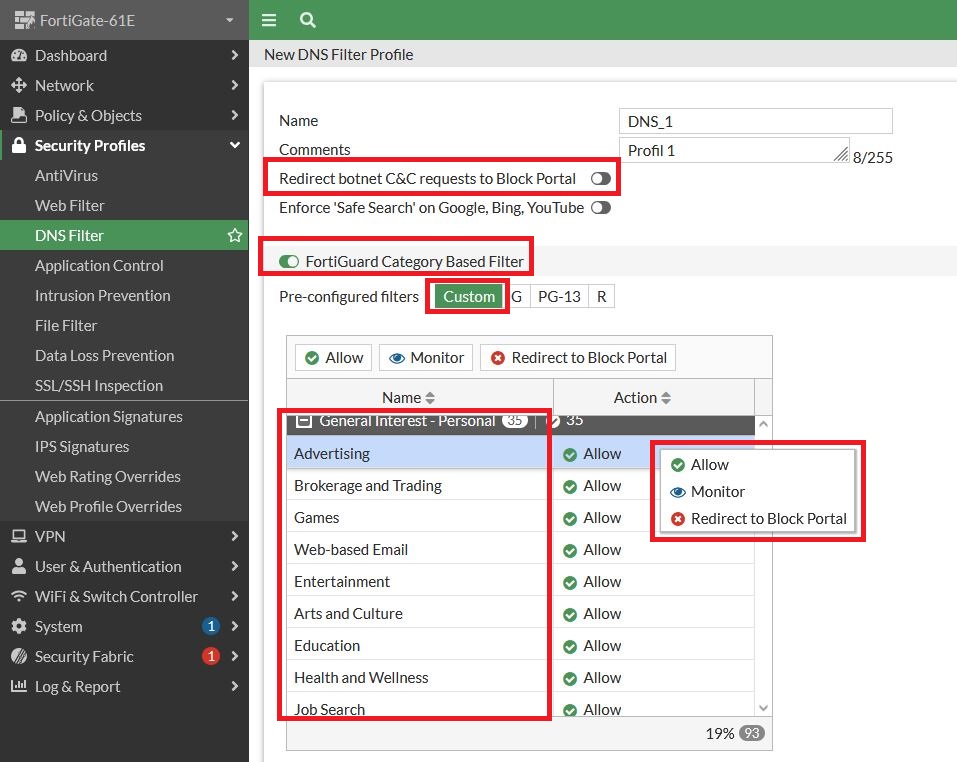

L’option « Redurect botnet C&C requests to Black Portal » permet de renvoyer les connexions vers des serveurs connus comme étant des C&C dans la base de Fortigate vers une page de blocage.

Nous allons activer « FortiGuard Category Based Filter » et sélectionner « Custom » pour paramétrer notre filtrage selon des catégories prédéfinies.

Dans la liste nous pouvons sélectionner la sous-catégorie et appliquer l’un des 3 filtres disponible selon vos besoins.

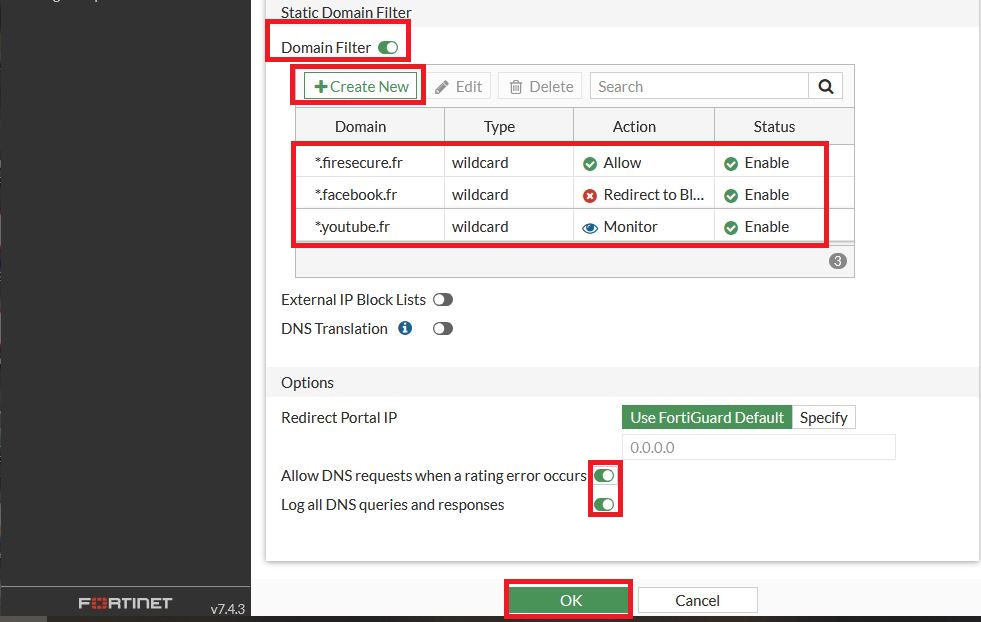

Ensuite, nous avons la possibilité d’appliquer les types de filtrage, comme vu précédemment, sur des domaines précis.

Il faut activer « Domain Filter » puis faire « Create New » et renseigner le domaine et l’action souhaitée.

Nous pouvons autoriser les requêtes en erreur et activer les logs puis valider avec le bouton « OK ».

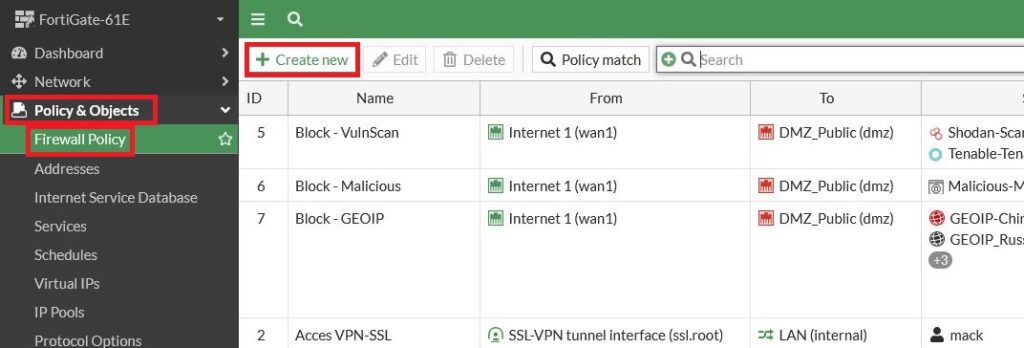

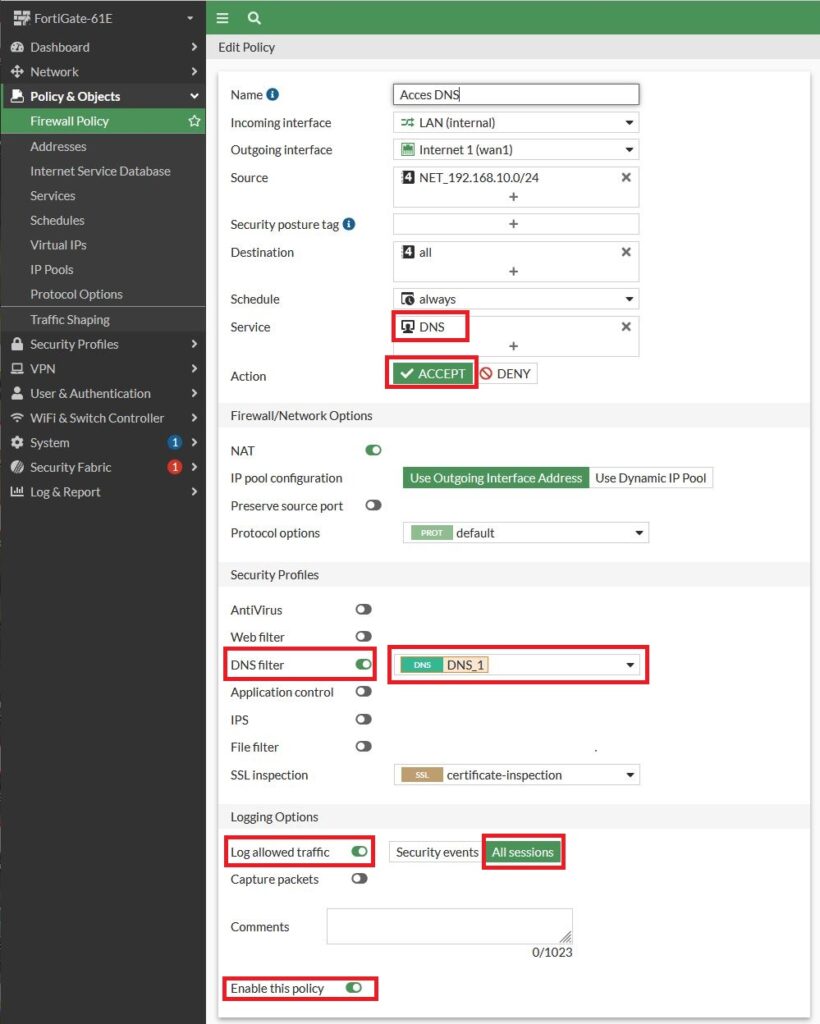

Maintenant, dans « Policy & Objects » puis dans « Firewall Policy » faire « Create new ».

Cette nouvelle règle doit venir remplacer la règle existante ou être au-dessus des autres règle DNS.

Il faut renseigner tous les champs nécessaires selon vos besoins avec les adresses source et destination.

Dans « Service » il faut indiquer le protocole « DNS » et autoriser le trafic avec « ACCEPT« .

Ensuite, activer « DNS Filter » et sélectionner le profil que nous avons créé plutôt « DNS_1″.

Activer les logs « All sessions » et activer la règle avec « Enable this policy » et faire « OK » en bas de page.

l’inspection SSL « SSL inspection » s’active automatiquement lors de la validation.

Nous avons maintenant la règle de filtrage ci-dessous.

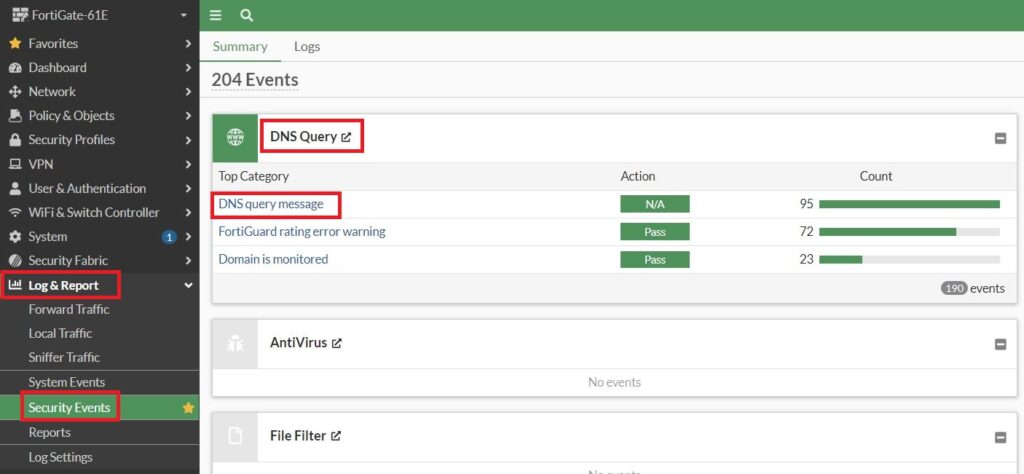

Nous pouvons voir les logs dans « Log & Report > Security Events > DNS Query > DNS query message« .

Conclusion

En intégrant le filtrage DNS de FortiGate à votre stratégie de sécurité, vous offrez à votre réseau une protection renforcée contre les menaces en ligne dès la première étape de la connexion. Cette approche proactive, rapide et légère, combinée aux fonctionnalités avancées de gestion et de personnalisation de FortiGate, en fait un outil incontournable pour sécuriser les infrastructures tout en optimisant les performances réseau.