Sommaire

ToggleIntroduction

Dans un monde où les cyberattaques sont de plus en plus sophistiquées, il est essentiel pour les entreprises de renforcer la sécurité de leurs réseaux. Réduire la surface d’attaque est l’une des mesures les plus efficaces pour se protéger contre les menaces externes. Fortinet, grâce à son puissant système et à ses fonctionnalités avancées telles que le filtrage GEOIP et l’utilisation de listes d’IP à risque, offre des solutions pour diminuer la probabilité d’une intrusion malveillante.

Cet article explore comment mettre en place des règles de filtrage des IP à risque en utilisant Fortinet. Nous verrons notamment comment exploiter les bases de données GEOIP pour bloquer des régions géographiques spécifiques, intégrer des listes d’IP connues pour leurs activités malveillantes, et surveiller les connexions avec des serveurs de Command and Control (C&C), afin de renforcer la sécurité globale de votre réseau.

Bloquer les scanners de vulnérabilités connu

Nous allons commencer par créer une règle pour bloquer les services comme Shodan afin de protéger notre réseau contre les scans automatisés.

Cela limitera l’exposition de nos appareils et vulnérabilités sur Internet, réduisant ainsi les risques que des informations sensibles soient indexées.

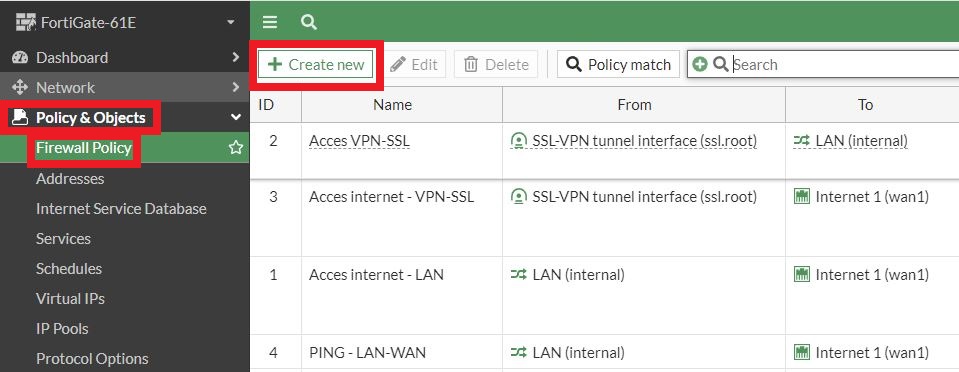

Il faut donc aller dans « Policy & Objects > Firewall Policy » et faire « Create new ».

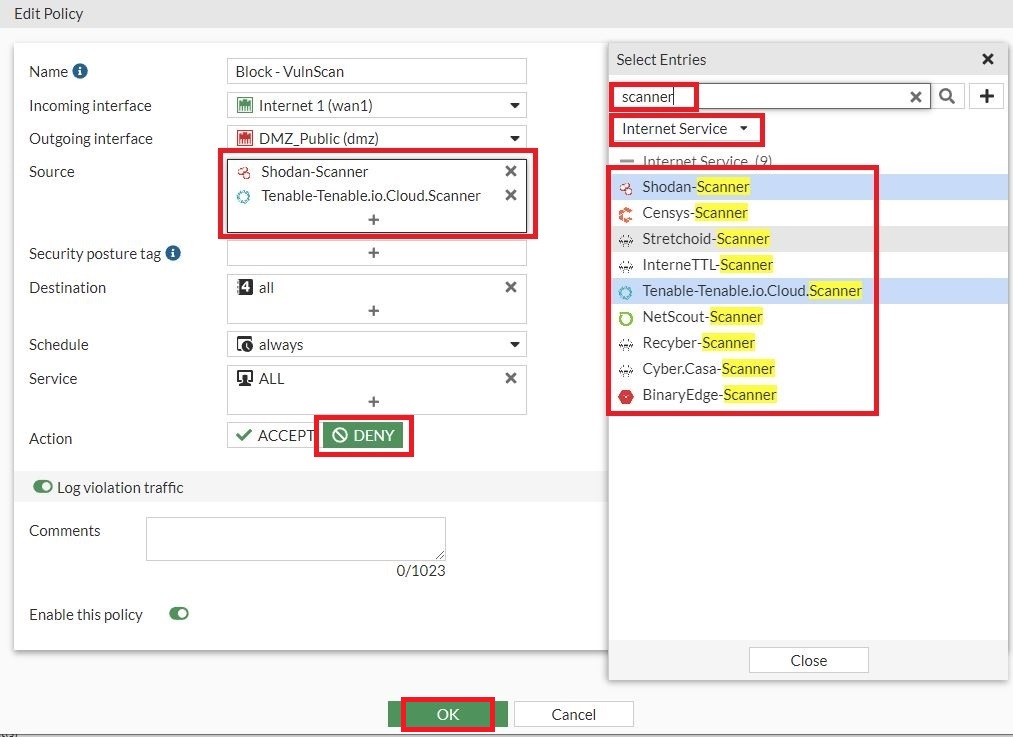

Dans notre règle nous voulons bloquer les connexions qui provient d’internet donc du « WAN ».

Sur « Source » faire un clic sur « + » et faite une recherche avec le mot clé « scanner » et sélectionner « Internet Service ».

Maintenant sélectionner dans la liste tous ce que vous souhaitez bloquer.

Dans « Action » penser à bien sélectionner « DENY » puis faire « OK » pour valider.

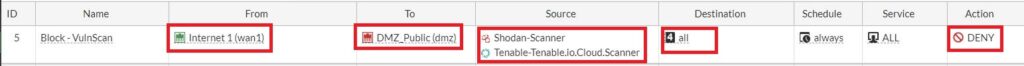

Votre règle doit ressemble à la règle ci-dessous.

Bloquer les IP malicieuses

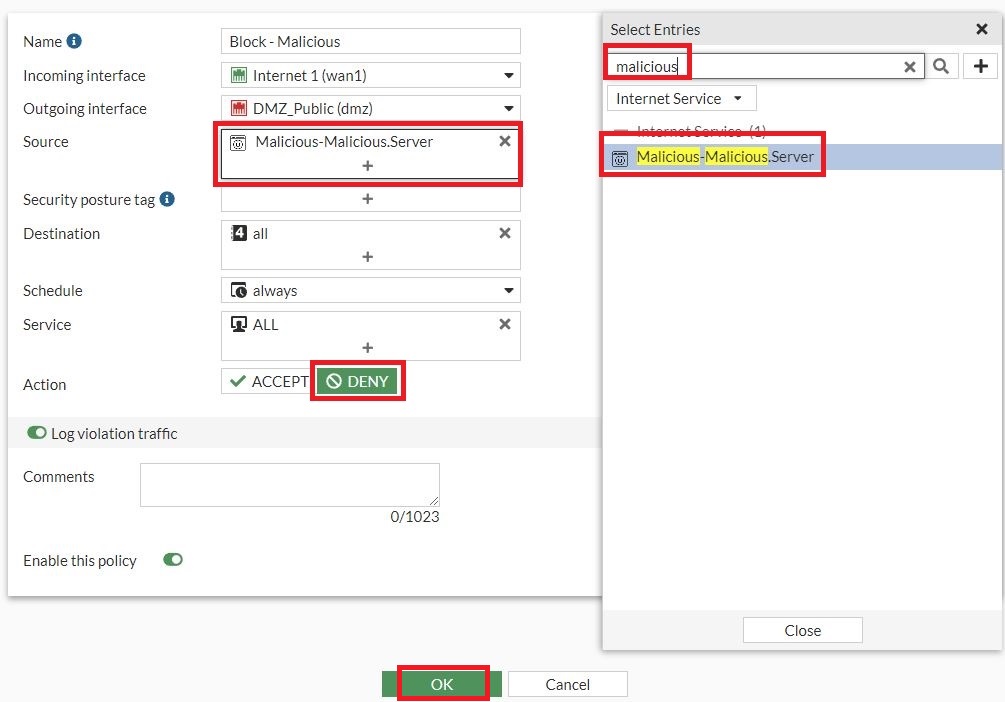

A présent nous allons créer une seconde règle de filtrage pour bloquer les serveurs connu comme étant des serveurs C&C, Malveillant ou de mauvaise réputation.

Dans cette nouvelle règle il faut ajouter en « Source » les serveurs Malicieux avec une recherche sur le mot clé « malicious« .

Il est possible de rajouter d’autre objets tel que les serveurs TOR et d’autre service malveillant. Je vous laisse le soins de recherche dans la liste « Internet Service » ce que vous souhaiter bloquer.

Dans « Action » sélectionner « DENY » et valider avec le bouton « OK ».

Bloquer les pays a risque.

Enfin nous allons créer une dernière règle de filtrage qui a pour objectifs de bloquer les pays a risque.

Attention, il est important de bien étudier vos besoins avant de procéder. En effet, si vous publiez des sites ou des services sur Internet via votre DMZ, ceux-ci seront bloqués dans tous les pays sélectionnés.

Dans notre dernière règle nous allons ajout en « source » des objets GEOIP qu’il faut créer au préalable.

Voir l’article suivant: « Créer des objets GEOIP »

Effectuez une recherche en utilisant le nom de l’objet que vous avez défini, puis sélectionnez les pays que vous souhaitez bloquer.

Puis dans « Action » sélectionner « DENY » et valider avec le bouton « OK ».

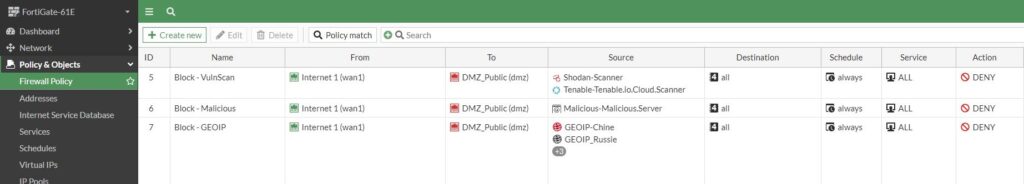

Maintenant vous devez avoir les 3 règles de filtrage ci-dessous. Les règles de firewall s’applique de façon séquentiel du haut vers le bas. Vous devez donc positionner ces règles au dessus de vos règles d’accès à votre DMZ.

Conclusion

La réduction de la surface d’attaque repose sur une gestion rigoureuse des menaces potentielles.

En utilisant des techniques avancées de filtrage, comme le blocage des IP à risque, le ciblage géographique via GEOIP et la surveillance des communications avec des serveurs C&C, vous pouvez considérablement renforcer la sécurité de votre réseau.

Ces mesures permettent de limiter les points d’entrée pour les cyberattaques et d’augmenter la protection face aux menaces. En adoptant une stratégie proactive de filtrage et de surveillance, vous réduirez le risque d’intrusion et protégerez efficacement vos données sensibles.