Le modèle d’administration en tiering proposé par l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) est stratégique. Il vise à segmenter et hiérarchiser les systèmes d’information ainsi que les droits d’accès administratifs pour renforcer leur sécurité. Ce modèle repose sur une architecture structurée en plusieurs niveaux, appelés « tiers ». Ainsi, chaque niveau dispose d’un périmètre de sécurité et de responsabilité spécifique. De plus, ce modèle répond aux besoins croissants de protection des systèmes contre les cybermenaces. Il offre ainsi un cadre plus robuste pour l’administration et la gestion des droits d’accès.

Dans cet article, nous explorerons ce modèle d’administration en tiering. Nous verrons donc ses principes, son fonctionnement, ses avantages, ainsi que la manière de le mettre en place pour une sécurité optimale des systèmes d’information.

Sommaire

Toggle1. Qu’est-ce que le modèle de tiering de l’ANSSI ?

L’ANSSI a mis en place le modèle de tiering pour hiérarchiser les droits d’administration en fonction des niveaux de risque associés à chaque type de ressource ou d’activité informatique. Ce modèle est fondé sur une approche en couches, permettant de cloisonner les actions d’administration en plusieurs niveaux de sécurité.

Les principaux objectifs de ce modèle sont :

- Réduire l’exposition aux cybermenaces en limitant les accès administratifs.

- Minimiser les conséquences d’une compromission en compartimentant les privilèges.

- Faciliter la gestion des accès en distinguant les rôles et les niveaux de responsabilité.

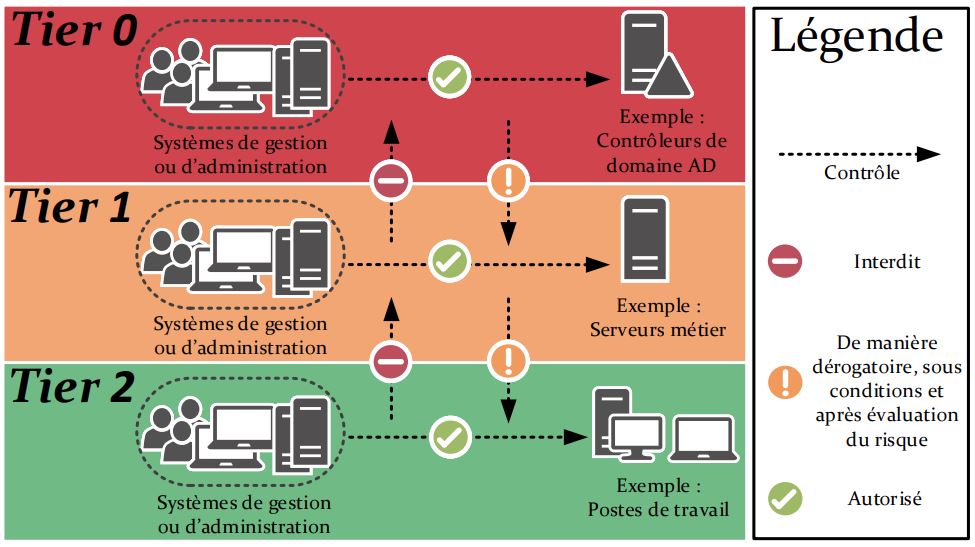

Le modèle de tiering de l’ANSSI comprend généralement trois niveaux :

Tier 0 (niveau stratégique) : Ce niveau regroupe les systèmes et comptes les plus critiques, comme ceux qui gèrent la sécurité des identités et l’infrastructure réseau. Ces accès doivent être protégés de manière stricte car une compromission à ce niveau peut mettre en péril l’ensemble du système d’information.

Tier 1 (niveau opérationnel) : Ce niveau regroupe les systèmes de production critiques, tels que les serveurs et les services applicatifs principaux. L’administration de ces ressources est cloisonnée pour limiter les risques de propagation d’une éventuelle compromission vers le niveau stratégique.

Tier 2 (niveau utilisateur final) : Ce niveau englobe les postes de travail des utilisateurs finaux et leurs droits limités. Ce tier est conçu pour protéger les utilisateurs et leurs équipements sans leur donner accès aux ressources plus sensibles des autres niveaux.

2. Les principes clés du modèle de tiering

Le modèle de tiering repose sur plusieurs principes fondamentaux pour garantir une séparation stricte des privilèges et des responsabilités :

a) Isolation des accès par niveau

L’accès aux systèmes et aux ressources est compartimenté. Un administrateur de niveau 1 ne peut pas, par exemple, accéder aux ressources de niveau 0. Cette séparation empêche qu’une compromission à un niveau inférieur n’atteigne les ressources plus sensibles d’un niveau supérieur.

b) Réduction des privilèges

Le principe de « moindre privilège » s’applique strictement. Chaque administrateur dispose uniquement des droits nécessaires pour accomplir ses tâches, sans aucun privilège additionnel qui pourrait compromettre le système en cas de faille de sécurité.

c) Contrôle des connexions et des appareils

Les connexions et les appareils utilisés pour accéder aux différents niveaux doivent être strictement contrôlés. Par exemple, les administrateurs du Tier 0 devront utiliser des postes d’administration dédiés (Privileged Access Workstations ou PAW) pour empêcher toute compromission par des postes de travail standards.

d) Surveillance et audit

La mise en place d’un modèle en tiering nécessite une surveillance continue des activités administratives et des accès. Des audits réguliers permettent de vérifier le respect des politiques de sécurité et d’identifier les comportements suspects.

3. Les avantages du modèle de tiering

Le modèle de tiering de l’ANSSI présente plusieurs avantages :

Protection renforcée contre les cyberattaques : La hiérarchisation en tiers limite la portée d’une attaque en compartimentant les ressources.

Meilleure visibilité sur les accès et la gestion des droits : Les droits d’administration sont strictement séparés et organisés, ce qui facilite la gestion et le suivi.

Réduction des impacts d’une compromission : En cas d’attaque, l’impact est contenu au niveau du tier compromis, limitant ainsi les dommages aux autres couches du système.

Facilite la mise en conformité réglementaire : En appliquant des niveaux de sécurité distincts, les entreprises peuvent mieux se conformer aux réglementations sur la protection des données (comme le RGPD).

4. Comment mettre en œuvre le modèle de tiering ?

Mettre en œuvre un modèle de tiering au sein d’une organisation nécessite une planification rigoureuse et une approche en plusieurs étapes :

Étape 1 : Évaluation et classification des ressources

Identifiez les systèmes critiques et classez-les selon les niveaux de priorité. Par exemple, le système de gestion des identités serait classé au Tier 0, tandis que les postes de travail des utilisateurs seraient placés au Tier 2.

Étape 2 : Définition des politiques d’accès et des rôles

Établissez des règles d’accès strictes et définissez les rôles d’administration pour chaque niveau. Les administrateurs de niveau 0, par exemple, doivent être des personnels de confiance ayant suivi une formation de sécurité approfondie.

Étape 3 : Utilisation d’outils de sécurisation des accès

Implémentez des solutions techniques pour assurer la sécurité des accès. Cela peut inclure l’utilisation de postes de travail administratifs sécurisés, la gestion des accès privilégiés (PAM) et des solutions de monitoring.

Étape 4 : Sensibilisation et formation

Le personnel administratif doit être formé aux bonnes pratiques de sécurité adaptées à chaque niveau de responsabilité. La formation continue et la sensibilisation sont essentielles pour garantir l’efficacité de la stratégie de tiering.

Étape 5 : Audit et amélioration continue

Un suivi et des audits réguliers sont essentiels pour évaluer l’efficacité du modèle de tiering. Les failles identifiées doivent être corrigées, et le modèle ajusté pour répondre aux nouvelles menaces.

5. Conclusion

Le modèle de tiering de l’ANSSI propose un cadre structuré pour sécuriser les systèmes d’information. Il limite les accès administratifs en fonction des niveaux de responsabilité. Ce modèle hiérarchise les accès et segmente les droits d’administration. Il réduit les risques de compromission et la propagation des cyberattaques. Ainsi, les organisations renforcent la sécurité de leurs systèmes et leur résilience face aux menaces croissantes du cyberespace.

Mettre en place le modèle de tiering nécessite des investissements en formation, en outils, et en réorganisation des accès. Toutefois, ses avantages en matière de sécurité en font un atout stratégique pour toute organisation soucieuse de protéger ses informations sensibles.