Sommaire

ToggleIntroduction

Le Zero Trust Network Access (ZTNA) est en train de transformer la cybersécurité en introduisant une approche de sécurité moderne et plus robuste. Avec l’essor du travail à distance et des environnements cloud, les entreprises réalisent que les anciennes méthodes de sécurisation des réseaux internes ne suffisent plus. Mais qu’est-ce que le ZTNA exactement, et pourquoi est-il si crucial dans la stratégie de sécurité des entreprises modernes ? Dans cet article, nous vous expliquons en détail le concept de ZTNA, ses avantages, et comment l’implémenter pour protéger vos infrastructures.

Qu’est-ce que le ZTNA ?

Le ZTNA signifie « Zero Trust Network Access » (ou accès réseau à confiance zéro). C’est une méthode de sécurité réseau. Elle repose sur le principe « ne jamais faire confiance, toujours vérifier ». À la différence des méthodes classiques, le ZTNA demande une vérification continue. Chaque identité d’utilisateur et d’appareil est vérifiée pour accéder aux applications et aux données.

Avec le ZTNA, chaque demande d’accès est traitée comme une demande externe, même si l’utilisateur est sur le réseau interne de l’entreprise. Le ZTNA combine des contrôles de sécurité : authentification multi-facteurs (MFA), vérifications d’identité et segmentation des accès.

Pourquoi le ZTNA est-il important aujourd’hui ?

L’importance du ZTNA réside dans sa capacité à répondre aux nouveaux défis de cybersécurité, notamment ceux posés par le télétravail et l’utilisation croissante du cloud. Voici les raisons principales :

Sécurité renforcée pour le télétravail : Avec un accès distant aux ressources, la sécurité périphérique traditionnelle devient obsolète. Le ZTNA offre une solution moderne pour sécuriser chaque point d’accès.

Réduction de la surface d’attaque : Le ZTNA limite l’accès aux seules ressources nécessaires, minimisant ainsi les risques de propagation en cas de brèche.

Meilleure protection contre les cyberattaques avancées : Les cyberattaques modernes, comme le phishing ou le ransomware, exploitent souvent les accès réseaux. Le ZTNA réduit les risques en rendant l’accès aux ressources plus strict et contrôlé.

Visibilité et contrôle accrus : Le ZTNA offre une meilleure visibilité sur les activités réseau et permet un contrôle précis de qui peut accéder à quoi, favorisant ainsi une gestion proactive des menaces.

Fonctionnement du ZTNA : Les Principaux Composants

Pour comprendre comment fonctionne le ZTNA, examinons ses composants essentiels :

Authentification des utilisateurs : L’authentification est une étape cruciale dans le ZTNA. Elle s’appuie souvent sur des méthodes avancées comme l’authentification multi-facteurs (MFA) pour s’assurer que chaque utilisateur est bien celui qu’il prétend être.

Contrôles d’accès basés sur les rôles (RBAC) : Le ZTNA utilise des contrôles d’accès pour garantir que chaque utilisateur accède uniquement aux ressources nécessaires à son rôle.

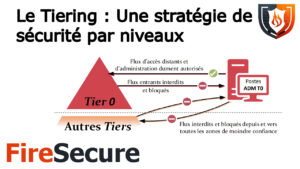

Micro-segmentation : Le ZTNA segmente le réseau en petites zones isolées, réduisant ainsi la possibilité pour un attaquant de se déplacer latéralement dans le réseau en cas de brèche.

Analyse comportementale : Des outils d’analyse avancés surveillent les comportements anormaux des utilisateurs, détectant ainsi les activités suspectes avant qu’elles ne deviennent une menace.

Accès basé sur les identités et les appareils : Le ZTNA vérifie non seulement l’identité de l’utilisateur, mais également l’appareil utilisé, garantissant ainsi que seuls des appareils de confiance peuvent accéder aux ressources critiques.

Les Avantages du ZTNA

Adopter le ZTNA présente plusieurs avantages pour les entreprises :

Protection des données sensibles : En limitant l’accès, le ZTNA protège mieux les données sensibles, ce qui est particulièrement important dans des secteurs comme la finance et la santé.

Amélioration de l’expérience utilisateur : Contrairement aux VPN traditionnels, le ZTNA offre un accès plus rapide et plus direct aux applications, sans compromettre la sécurité.

Conformité réglementaire simplifiée : De nombreuses régulations de cybersécurité imposent aujourd’hui des contrôles stricts d’accès, ce qui rend le ZTNA particulièrement pertinent pour répondre aux normes de conformité.

Réduction des coûts de sécurité : Avec une approche plus ciblée et une gestion simplifiée, le ZTNA peut aider à réduire les coûts associés à la sécurité réseau.

Mettre en Place une Stratégie ZTNA : Les Bonnes Pratiques

Évaluer les besoins de sécurité de votre organisation : Avant de mettre en place une solution ZTNA, il est important d’analyser les risques et besoins spécifiques de votre entreprise.

Adopter une solution ZTNA compatible avec vos infrastructures : Choisissez une solution qui s’intègre facilement à vos systèmes actuels et qui offre des options de gestion centralisée.

Impliquer les parties prenantes : La mise en œuvre du ZTNA implique des changements organisationnels. Impliquez les équipes IT, RH et de sécurité dès le début pour garantir une adoption réussie.

Former les utilisateurs : Expliquez aux utilisateurs les avantages du ZTNA et l’importance des pratiques de sécurité renforcées comme l’authentification multi-facteurs.

Surveiller et ajuster la stratégie : Le ZTNA n’est pas une solution figée. En surveillant les résultats et les menaces, vous pouvez adapter vos configurations pour rester protégé en permanence.

Conclusion

Le Zero Trust Network Access est aujourd’hui un pilier central de la cybersécurité. Ce modèle élimine la confiance implicite, vérifiant chaque demande d’accès. Grâce au ZTNA, les entreprises bénéficient d’une protection accrue contre les menaces. Cette approche soutient le travail à distance et sécurise le cloud. Pour protéger vos données et infrastructures tout en optimisant l’expérience utilisateur, l’adoption d’une stratégie ZTNA est clé pour réussir votre transformation numérique.